#1 ¡Cierto!

#13 Aquí varios métodos mas para verificar el estado de TPM: PowerShell, WMI: Windows: TPM verificar estado

Windows: TPM verificar estado

sysadmit.comDistintos métodos para verificar el estado del TPM sobre sistemas operativos Windows: PowerShell, WMI, msc, etc..

Ayuso = Independentista

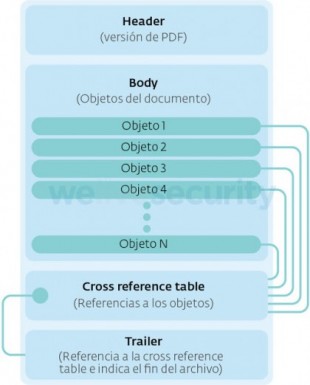

Estructura archivos PDF con malware - Análisis y prevención

blog.elhacker.netArtículo técnico que explica cómo son utilizados los archivos con formato PDF para distribuir malware

bujarra.com, de los blogs mas antiguos de IT en español, cumple 20 años

bujarra.combujarra.com, de los blogs de IT mas antiguos en español, en repasa los 20 años de historia del blog desde que nació hasta la actualidad.

#1 Totalmente de acuerdo. Cada tema de cada capítulo daría para un libro o varios. Está muy bien explicado a nivel introductorio, el idioma ayuda mucho y lo mas importante, todo el dinero recaudado va a parar a una ONG.

"Cloud por vExperts": Libro en español gratuito escrito por bloggers

sysadmit.com“Cloud por vExperts” es un libro en español en formato e-book y de descarga gratuita sin registro previo. El libro en formato e-book, está escrito por bloggers IT en español y dispone de mas de 600 páginas de contenido. El 100% del dinero recaudado gracias a los sponsors es entregado a una ONG.

#2 No solo es aplicar el parche para dejar de ser vulnerable. Hay que aplicar una clave en el registro que puede afectar a la autenticación de clientes no-Windows.

#4 Porque vas a obligar a todos los clientes a establecer un canal seguro (es lo que hace tocar ese valor en el registro). Y sí, habrá por ahí algún sistema muy legacy que no lo soporte pero en principio yo creo que cualquier S.O. de los ultimos años tiene la opción de funcionar así.

#5 Pero es que eso no va a ser cosa del admin de windows. Eso como mucho le tocará a los que desarrollen la aplicación cambiar un par de cosas para que funcione con canal seguro o en el peor de los casos remplazar la implementación que tengan de smb por una segura.

Llegan los PoC públicos para la vulnerabilidad ZeroLogon

blog.elhacker.netLa grave vulnerabilidad de ZeroLogon (CVE-2020-1472) ya tiene PoC (Prueba de concepto) y exploit público funcionando y es muy peligrosa. Permite obtener permisos de administrador en un DC. Vulnerabiliad con puntuación CVSS de 10 sobre 10. El fallo se solucionó en las actualizaciones de seguridad de Microsoft de agosto de 2020. Sin embargo, esta semana se lanzaron al menos cuatro exploits PoC públicos para el fallo en Github, y además,, los investigadores de Secura (que descubrieron originalmente la vulnerabilidad) publicaron detalles técnicos

Los ordenadores personales de finales de los años ochenta y sus precios

parceladigital.comRepaso de los ordenadores personales de finales de los años ochenta y sus precios

Google Chrome limitará la vigencia de los certificados a 1 año

unaaldia.hispasec.comChrome se unirá a Safari a partir del 1 de septiembre y rechazará los certificados TLS que superen la validación de 398 días

tracert: Tiempo agotado para esta solicitud

sysadmit.comGuía que nos explica porqué hay veces que aparece: "Tiempo agotado para esta solicitud" tras ejecutar tracert y que alternativas tenemos.

La policía alemana asalta la casa del desarrollador de OmniRAT

unaaldia.hispasec.comLa policía alemana ha asaltado recientemente la vivienda en la que residía el desarrollador de la herramienta de administración remota para Android, MacOS, Linux y Windows «OmniRAT».

Ataque masivo a instalaciones de Exim

unaaldia.hispasec.comEl investigador de seguridad Amit Serper, ha compartido evidencias de un ataque masivo que se está realizando contra estos servidores utilizando la vulnerabilidad: CVE-2019-10149

Un atacante accede a la base de datos de DockerHub

unaaldia.hispasec.comEl pasado sábado 27 de abril, DockerHub envío un correo electrónico a sus usuarios avisándoles de una brecha en la seguridad de sus sistemas que acabó con un acceso no autorizado a una de sus bases de datos. El acceso no autorizado fue descubierto por DockerHub el jueves 25 de abril. Según la empresa, esta base de datos no contenía datos financieros de los usuarios, pero si que contenía información sensible de aproximadamente 190.000 usuarios (menos del 5% del total de usuarios).

Tatuajes realizados en código ASCII (Galería)

neoteo.comGalería de tatuajes basados en código ASCII

W3Techs: 50% de los sitios web ahora redirecciona su tráfico a páginas cifradas HTTPS

muylinux.comSegún W3Techs: “La mitad de todos los sitios web ahora están predeterminados a un protocolo cifrado redireccionando su tráfico HTTP a las URL de HTTPS. Ese porcentaje se ha más que duplicado en los últimos 18 meses“

#18

Sobre los tres temas que comentas:

- VT-x: "1.3 Extensiones CPU". Página 27.

- Upgrade de ESXi: "1. Actualizar ESXi 5.X a 6.X usando VMware Sphere Update Manager": Página 197

- Monitorización: Tienes también 3. "Monitorizando nuestro entorno vSphere usando SNMP" donde se explica como configurar la monitorización SNMP de forma genérica donde la puedes aplicarlo a cualquier monitorizador. Página 515

y por último: Windows 10 no está soportado en ESXi 5.5.

Libro VMware en español gratuito escrito por bloggers

sysadmit.com“VMware por vExperts” es un libro en español en formato e-book y de descarga gratuita sin registro previo. El libro en formato e-book, está escrito por bloggers IT en español y dispone de mas de 1000 páginas de contenido. El 100% del dinero recaudado (27.000€) gracias a los sponsors es entregado a causas benéficas.

200 mil routers MikroTik infectados para minar Criptomonedas

blog.elhacker.netUn grupo de investigadores de seguridad de SpiderLabs ha encontrado en la red una nueva botnet, formada por más de 170.000 routers MikroTik, que inyecta una serie de scripts de Coinhive para minar criptomonedas utilizando los ordenadores y dispositivos de los usuarios conectados a estos routers.

#1 Yo lo miraría, nunca se sabe:-)))

Windows: Saber el proceso que está utilizando la cámara

sysadmit.comArtículo técnico que explica en sistemas operativos Windows, como determinar el proceso que está utilizando un dispositivo, en este caso la cámara.

Se propaga una versión maliciosa del software Ammy Admin

unaaldia.hispasec.comDurante los días 13 y 14 de julio la aplicación descargada desde la web oficial del software de control de escritorio remoto Ammy Admin contenía software malicioso.

#4 Ya han sacado como hacerlo:

En la instalación de Windows 11, pulsa: Shift+F10, abre el regedit, ve a la ruta:

HKEY_LOCAL_MACHINESYSTEMSetup

Crea la clave:

LabConfig

y añade:

"BypassTPMCheck"=dword:00000001

"BypassSecureBootCheck"=dword:00000001

Visto aquí: